Blockwoche Informationssicherheit: Übung 13

Aufgabe 1, 5 Punkte, Gruppe

Nutzt das Programm john (https://www.openwall.com/john/), um

einige Unix-Passwörter „abzuklopfen“. Verwendet die kali-VM oder

installiert Euch John the Ripper jumbo in Version 1.9.0 auf einem

eigenen Rechner. Auf den x-Rechnern im Fachbereichsnetz ruft Ihr

diese Version von john mittels /opt/john/bin/john auf (mit john

verwendet Ihr eine veraltete Version). Bitte dabei nicht mehr als

einige kWh Energie verbrauchen, und lange laufende Prozesse mit nice

auf niedrigste Priorität senken.

Dokumentation zu john findet Ihr unter

https://www.openwall.com/john/doc/. Üblicherweise speichert john

bereits ermittelte Passwörter in ~/.john/john.pot. Damit

john die gleichen Passwörter erneut bearbeitet, muss die

entsprechende <name>.pot-Datei gelöscht werden.

Verwendet

unterschiedliche Wörterbücher(nicht ausschließlich das in john

installierte) (gute Wörterbücher finden sich im Netz; auch hier die

Quellenangabe nicht vergessen). Dokumentiert die von Euch

verwendeten Parameter und Wörterbücher

Denkt Euch zunächst zehn Passwörter (mit sinnvoll unterschiedlichen

Schwierigkeitsgraden) aus. Schätzt ab, in welcher Reihenfolge bzw. ob

überhaupt john diese innerhalb von 12 Stunden knacken

wird. Begründet Eure Annahmen kurz.

Wendet nun john auf die Passwörter an. Mit welchen Kommandos habt

Ihr die dafür nötigen Passwortdateien erzeugt (z.B. mittels openssl

oder mkpasswd)? Tipp: damit john weiterlaufen kann, wenn Ihr den

Standort wechselt, empfiehlt sich die Verwendung des Programms

screen auf den x-Rechnern. Welche Modi von john verwendet Ihr?

Warum?

Stimmen Eure Annahmen mit dem Ergebnis überein?

Versucht die Passwort-Hashes der VM aus Übungsblatt 12 zu extrahieren

(Wie?) und startet dann eine john-Instanz mit den Passwörtern der

Benutzer-Accounts um deren Passwörter zu ermitteln. Welches Format

müsst Ihr in john angeben, um an die Passwörter zu kommen? Tipp: bei

der Verwendung eines falschen Formats läuft john einfach durch, ohne

die Passwörter zu ermitteln.

Solltet ihr die Hashes nicht extrahieren können, nutzt stattdessen die folgenden Hashwerte:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

bgpguru:1006:aad3b435b51404eeaad3b435b51404ee:f74279d85a1a76d2be00d17bc83a992f:::

Fridolin:1007:aad3b435b51404eeaad3b435b51404ee:6c0d1f0b3b297e7d0a33c4d0caf36c01:::

Gast:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

HomeGroupUser$:1002:aad3b435b51404eeaad3b435b51404ee:5d92f57d67c53356362a18b802f9a3a1:::

Irma:1005:aad3b435b51404eeaad3b435b51404ee:a9fdfa038c4b75ebc76dc855dd74f0da:::

Joonsu:1008:aad3b435b51404eeaad3b435b51404ee:d726c2402a065a1260459a59de081b23:::

Laura:1009:aad3b435b51404eeaad3b435b51404ee:51c6f8f33be9d430bd1aec06cb67b70b:::

Lin:1010:aad3b435b51404eeaad3b435b51404ee:328727b81ca05805a68ef26acb252039:::

Artikel wie https://nordpass.com/most-common-passwords-list/ spiegeln wider,

wie „einfach“ die von vielen Nutzern gewählten Passwörter sind. Wie

viele und welche der 50 zuerst genannten Passwörter habt Ihr

mit Eurem (wie vorgenannt um eigene Wörterbücher erweiterten) john

binnen der gesetzten 12 Stunden nicht gefunden? Was folgert Ihr

daraus?

Abgabe

bis 2025-02-11 23:59 UTC, digital in Stud.IP als zip-Archiv mit einer

Markdown-Datei, einem gerenderten PDF dieser Markdown-Datei und allen

Dateien, die die Markdown-Datei zum Rendern braucht. Als Dateinamen

verwendet Ihr isec24_ueb13_grpYY.(md|pdf|zip) (Das YY mit Eurer

Gruppennummer ersetzen). Dabei bitte in der Datei alle

Gruppenmitglieder namentlich nennen. Ebenso die Nummer Eurer Gruppe in

Stud.IP.

Bitte steckt die Energie ins Denken und Schreiben, nicht in eine

wunderschöne Formatierung — lesbar darf es allerdings sein. Die

Lösungswege sollten nachvollziehbar sein.

Wenn Ihr Euch irgendwelcher Quellen bedient (Anleitungen, Howtos,

andere Gruppe, etc.), gebt diese bitte an (Quellen aus dem Netz bitte

gleich als URI).

Carsten Bormann, Karsten Sohr, Stefanie Gerdes, Jan-Frederik

Rieckers, Finn Ewers, Andreas Benischke ·

isec@tzi.org, WS 2024/25

Wordlist Quelle:

SecLists/Passwords/Common-Credentials/10-million-password-list-top-1000000.txt at master · danielmiessler/SecLists · GitHub

Passwörter

-

admin → Ja

-

Jana+17112003

-

Wie geht es dir heute so? → Velleicht

-

hallo → Ja

-

pilason → Ja

-

q59PQ5 → Ja

-

0D#k?4}U&75S

-

zgrihrjzxtuld

-

Z7,u63* → Velleicht

-

9Xw91_hYe>atfk£:n@jK9RjJgr

sh make_password_hashes.sh passwords.txt > passwords_hashes.txt

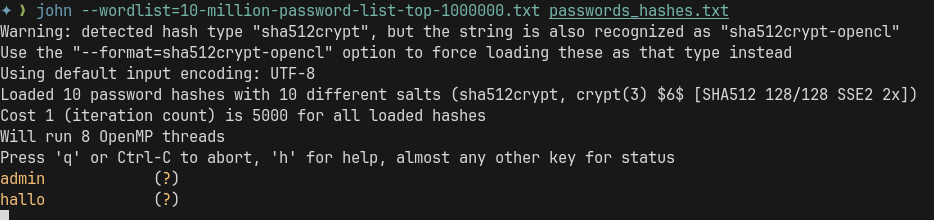

john --wordlist=10-million-password-list-top-1000000.txt passwords_hashes.txt After a few minutes:

In Windows VM

> hashdump

Administrator:500:aad3b435b51404eeaad3b435b51404ee:3b1b47e42e0463276e3ded6cef349f93:::

bgpguru:1005:aad3b435b51404eeaad3b435b51404ee:37322a0e8423f435747f801c0ab599c2:::

Fridolin:1001:aad3b435b51404eeaad3b435b51404ee:25e78c1e3f49e5b75d0ae1e36a9b488b:::

Gast:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Irma:1000:aad3b435b51404eeaad3b435b51404ee:3b1b47e42e0463276e3ded6cef349f93:::

Joonsu:1002:aad3b435b51404eeaad3b435b51404ee:14b15e71e6dddce49c112b13e0daec32:::

Laura:1003:aad3b435b51404eeaad3b435b51404ee:f3912fbf837401c203c6bcb3bc891231:::

Lin:1004:aad3b435b51404eeaad3b435b51404ee:8da74849d984b5fab7021be09355c0bc:::

Finding out how to crack Win 7 Passwords

How to use the John the Ripper password cracker | TechTarget

john --format=NT --fork=6 hashdump.txt After a few minutes:

Most used Passwords

Top 200 Most Common Passwords | NordPass

123456

123456789

12345678

secret

password

qwerty123Shell

sh make_password_hashes.sh passwords.txt > passwords_hashes.txt

john --wordlist=10-million-password-list-top-1000000.txt passwords_hashes.txt

qwerty1

111111

123123

1234567890

qwerty

1234567

11111111

abc123

iloveyou

123123123

000000

00000000

a123456

password1

654321

qwer4321

1q2w3e4r5t

123456a

q1w2e3r4t5y6

987654321

123321

TimeLord12

qwertyuiop

Password

666666

112233

P@ssw0rd

princess

1qaz2wsx3edc

asdfghjkl

88888888

1234561

abcd1234

121212

123456789

1q2w3e4r

monkey

zxcvbnm

a123456789

football

dragon

ashley

baseball

sunshine sh make_password_hashes.sh passwords.txt > passwords_hashes.txt

john --wordlist=10-million-password-list-top-1000000.txt passwords_hashes.txt After one minute:

123456

123456789

12345678

secret

password

qwerty123

qwerty1

111111

123123

1234567890

qwerty

1234567

11111111

abc123

iloveyou

123123123

000000

00000000

a123456

password1

654321

qwer4321

1q2w3e4r5t

123456a

q1w2e3r4t5y6

987654321

123321

TimeLord12

qwertyuiop

Password

666666

112233

P@ssw0rd

princess

1qaz2wsx3edc

asdfghjkl

88888888

1234561

abcd1234

121212

123456789

1q2w3e4r

monkey

zxcvbnm

a123456789

football

dragon

ashley

baseball

sunshine

admin

Jana+17112003

Wie geht es dir heute so?

hallo

pilason

q59PQ5

0D#k?4}U&75S

zgrihrjzxtuld

Z7,u63

9Xw91_hYe>atfk£:n@jK9RjJgr sh make_password_hashes.sh combined_password.txt > combined_password_hashes.txt

john --wordlist=10-million-password-list-top-1000000.txt combined_password_hashes.txt Ran for 12 hours: